No hace falta ser un manitas en esto de la informática para conseguir suplantar la identidad de una empresa y conseguir las credenciales de acceso con un poco de ingenio e ingeniería social. Y sobre todo cuando existen aplicaciones que lo hacen por ti simplemente agregando la URL del sitio web que quieres clonar, como es el caso de HTTrack, una aplicación desarrollada para dos tipos de personas, bien puede servir para un auditor de aplicaciones web que quiera analizar el sitio a auditar de manera offline, o para un cibercriminal que quiera suplantar la identidad de una página para conseguir datos que puedan interesarle como las credenciales de acceso.

Esta aplicación multiplataforma que está disponible para Windows, Linux y OS X tiene un uso muy sencillo y es que, solamente tendremos que indicarle el nombre del proyecto, la ruta donde guardarlo y la URL del sitio a clonar. Después de esto, tendremos el sitio clonado idéntico al original y ya nosotros tendríamos que configurarlo a nuestro gusto para recibir los datos que el usuario introduzca y añadirle un poco de astucia a la hora de engañar.

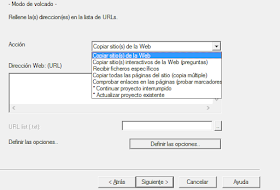

HTTrack nos brinda varias opciones a la hora de hacer el clonado, en este caso vamos hacer una copia del sitio web.

También podemos definir una serie de opciones a la hora de realizar el clonado del sitio como puede ser filtrar archivos, modificar cabeceras o especificar el número de conexiones que se hará por si la aplicación contiene algún tipo de control. Tampoco entraré en mucho detalle sobre estas opciones y lo dejaré en vuestras manos para que juguéis con la aplicación.

En mi caso, voy a realizar un clonado de la página web Steam, una plataforma de videojuegos que cuenta con más de 125 millones de usuarios registrados y que es muy común encontrarse con alguien que intente hacer phishin de este sitio para conseguir cuentas y luego venderlas.

Si le echamos un vistazo a la URL que le indico que quiero que haga el clonado http://store.steampowered.com/ podemos comprobar que esta URL no navega por HTTPS por lo que engañar en este caso a un usuario podría ser un más fácil que a la hora de hacer login que lo veremos más adelante. Como dije anteriormente aquí entraría el ingenio del cibercriminal a la hora de engañar al usuario para conseguir que acceda a este sitio web como podría ser, con acortadores de URL estilo https://goo.gl/ y rezar para que cuando el usuario haga click en la URL acortada no mire la barra de direcciones, o también conseguir un nombre de dominio semejante como podrían ser http://store.steampovvered.com/ (nótese las dos "v" en vez de una "w").

Una vez le digamos que empiece al clonar podemos ver como HTTrack va visitando el sitio web completo para descargarse los archivos en el equipo local.

Ya clonado, vamos a comparar los dos sitios a ver si conseguimos ver algo diferente.

|

| Sitio web original de Steam |

|

| Sitio web clonado de Steam |

Como podemos comprobar el sitio web es idéntico al original. En este caso el login de esta aplicación web si contiene HTTS por lo que navegará por el protocolo SSL y además contiene un certificado EV SSL que explicaré al final del post. En este caso el cibercriminal le sería algo más complicado engañar al usuario pero nunca imposible ya que la mayoría de los usuarios navegan por Internet sin mirar la barra de direcciones por lo que no saben si realmente están el sitio web legítimo o no. En estos casos lo que se suele hacer es, cuando el usuario introduce su usuario y contraseña y le llega al cibercriminal, este le redirige al sitio web original indicándole que las credenciales introducidas no son válidas.

El login en este caso tendrá el siguiente aspecto.

Como podemos comprobar la navegación cambian a HTTPS y vemos el cuadrado verde con el candado garantizando la identidad de la empresa Valve, no quedaría duda de que es el sitio web original. Nuestro sitio web clonado quedaría de la siguiente manera.

|

| Login original de Steam |

Como podemos comprobar la navegación cambian a HTTPS y vemos el cuadrado verde con el candado garantizando la identidad de la empresa Valve, no quedaría duda de que es el sitio web original. Nuestro sitio web clonado quedaría de la siguiente manera.

|

| Login clonado de Steam |

De nuevo son idénticos y no se consigue apreciar ningún cambio significativo por lo que el usuario no se daría cuenta realmente de no ser porque mire la URL.

¿Cómo prevenir un ataque de phishing?

Poniendo este caso como ejemplo, lo mejor para prevenir este tipo de ataques es mirar siempre la URL a la que accedemos por terceros en los que desconfiamos como puede ser por email, foros o desconocidos. Verificar el candado verde que nos garantiza la identidad de la empresa y la navegación por HTTPS que nos dice que los datos irán cifrados en todo momento. En el caso de que la URL esté acortada, podemos ver a donde apunta con knowurl.

Tipos de certificados

Como dije antes, el candado verde significa que es un certificado EV, es decir, existe un tercero que verifica y valida la identidad de la aplicación web. También existe el certificado normal que lo que garantiza es que los datos en todo momento van cifrados y no se podrán extraer. Por supuesto, el certificado EV es más caro a la hora de adquirirlo.

Luego podemos encontrarnos y seguro que os habréis topado con alguno, los llamados certificados autofirmados. Estos certificados no tienen un tercero que lo firme y verifique la identidad del sitio web y cuando vamos a navegar por su sitio nos dice "Esta conexión no es de confianza o no está verificada" en mi caso, me ha pasado mucho con la Junta de Andalucía.

En estos casos, tenemos tres opciones. La primera es no confiar en el sitio web y no navegar por él. La segunda sería, entender los riesgos y navegar aunque, podríamos ser vulnerables a un ataque de MiTM (Man-in-the-middle). Y la tercera opción sería importar el certificado en nuestro navegador y poder navegar por el sitio web y que los datos vayan cifrados así evitando un ataque MiTM. Para hacer esta última opción se tendría que confiar plenamente en el sitio web.

Un saludo @Joseliyo_Jstnk.

DISCLAIMER: No me hago responsable del uso que se le de a la aplicación explicada que se ha hecho con fines educativos. Esta aplicación está desarrollada para descargar sitios web y analizarlos de forma offline.

No hay comentarios:

Publicar un comentario